La sophistication du hack dont a été victime l’entreprise américaine SolarWinds laisse planer le doute sur les systèmes informatiques de ses milliers de clients partout dans le monde. En Belgique, de grandes entreprises, hôpitaux et autres institutions utilisent les solutions du fournisseur incriminé. Mais les dégâts réels restent inconnus, nos autorités préférant garder un prudent silence. La Défense belge, cliente de SolarWinds, confie ses préoccupations à Business AM.

Le hack du siècle. L’affaire SolarWinds, qui a éclaté en décembre dernier, fait toujours l’objet d’enquêtes aux quatre coins de la planète. Pour mémoire, ‘nous avons été victime d’une cyberattaque très sophistiquée, complexe et ciblée’, nous résume un porte-parole de cette grande entreprise texane, leader mondial du marché de la gestion de réseaux informatiques avec plus de 320.000 clients institutionnels dans 190 pays. ‘Nous collaborons étroitement avec les services fédéraux de police et de renseignement pour enquêter sur toute l’étendue de cet incident sans précédent, notamment pour savoir si elle a été soutenue par les ressources d’un gouvernement étranger.’

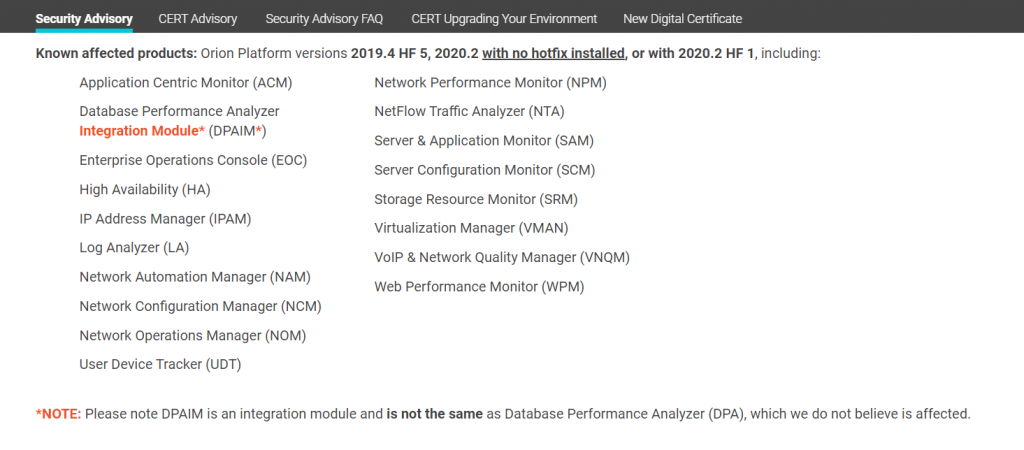

Des centaines voire des milliers de cybercriminels ont ainsi compromis la plateforme Orion de SolarWinds, un software permettant de gérer les systèmes informatiques à distance. Les hackers ont introduit des milliers de lignes de code dans une mise à jour pour détourner les commandes et ainsi évoluer librement dans la chaîne d’approvisionnement logiciel. Plusieurs organisations de premier, à l’instar de l’US Treasury Department ou de Microsoft, pour ne citer qu’elles, ont déclaré être concernée par les vulnérabilités.

Depuis lors, ‘notre seul objectif est d’aider l’industrie et nos clients à comprendre et à atténuer l’impact de cette attaque, et nous avons pris un certain nombre de mesures pour sécuriser davantage notre réseau et nos produits’, notamment grâce à des outils avancés de détection et de surveillance’, assure-t-on au quartier général d’Austin, Texas.

Dernière mesure prise en réponse à ce piratage, SolarWinds révoquera ce 8 mars 2021 le certificat utilisé pour signer ses versions logicielles vérolées. Les utilisateurs devant dès lors effectuer des updates vers les nouvelles versions avant cette date pour garantir les performances de leurs systèmes.

L’inconnue belge

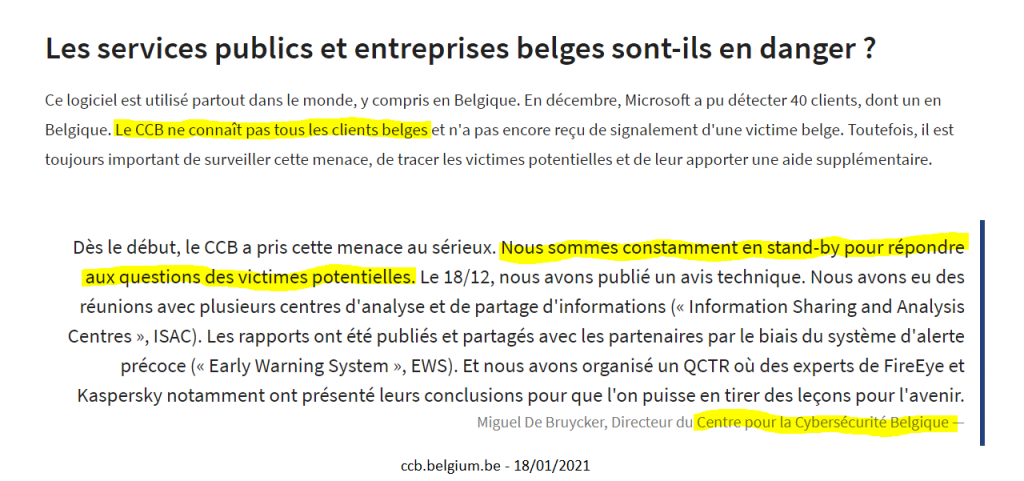

Le logiciel vulnérable de SolarWinds étant employé à l’échelle internationale, la Belgique n’a mécaniquement pas pu échapper aux retombées de cette menace ‘prise au sérieux’ par le Centre pour la Cybersécurité Belgique (CCB). Toutefois, l’agence fédérale se montre publiquement peu prolixe à ce sujet. Hormis un avis technique émis dans la foulée de la découverte en décembre et les rapports publiés par le biais du système d’alerte précoce, le CCB renvoie son dernier communiqué de janvier 2021, précisant ne pas avoir ‘encore reçu de signalement d’une victime belge’. Et pour cause, le centre fédéral de cybersécurité ne peut objectiver le nombre de cas éventuels.

Interrogé par nos soins sur les mesures supplémentaires prises proactivement, les éventuels protocoles de cybersécurité déployés, les interventions urgentes menées ou le nombre de victimes connues, le Secrétaire d’État à la Digitalisation n’a pas encore eu l’opportunité de fournir des compléments d’information. Les circonstances poussent naturellement à une communication prudente. Alors que dans la communauté des architectes IT, gestionnaires informatiques et autres responsables de la réseautique, certains s’interrogent sur la bonne gouvernance numérique, craignant un certain attentisme des autorités en mode ‘attendons que les victimes se manifestent’.

Sans oublier l’importance géopolitique de notre petit pays, tête de pont de l’Union européenne. Contactée par Business AM, l’une des principales institutions de l’UE siégeant à Bruxelles s’est montrée ‘consciente de la cybermenace SolarWinds’.

‘Nous n’avons pas détecté d’impact sur nos systèmes, mais nous suivons et analysons la situation de près’, a précisé une attachée de presse de la Commission européenne, rappelant, non sans ironie du calendrier, l’ensemble de nouvelles mesures de cybersécurité prises à la mi-décembre 2020 pour renforcer ‘la résilience collective de l’Europe contre les cybermenaces’.

Au fil des renseignements pris individuellement auprès de diverses instances belges, on apprend alors que l’Agence fédérale des médicaments et produits de santé (AFMPS) est bien cliente de l’entreprise SolarWinds. Cependant, ‘nous n’utilisons pas cet outil de surveillance des réseaux informatiques (Orion) mais une autre solution pour les interventions à distance et cette solution n’est pas concernée’ par les alertes de compromissions, nuance la porte-parole de l’AFMPS.

Du côté de la direction stratégique du SPF Justice, on estime également ‘ne pas être concerné’ après vérification auprès des différents services, lesquels n’utilisent pas la plateforme incriminée. Même écho en provenance du SPF Économie, où les collaborateurs n’ont recours à ‘aucun des produits de la plate-forme Orion de SolarWinds’, affirme le porte-parole.

Soulignons un détail notable, d’autre part, donné par le SPF Stratégie et Appui (BOSA), l’administration qui assiste le gouvernement et soutient les organisations fédérales en matière IT notamment. ‘Nous ne disposons pas d’information concernant les autres institutions publiques’, indique une responsable communication, en mesure seulement de décrire la situation au sein du SPF BOSA.

Rien à signaler à ce propos. ‘Nous suivons régulièrement l’évolution des produits que nous utilisons, avec pour résultat l’application d’updates et de security patches en temps utile. Nous avons fait les contrôles nécessaires concernant Orion. Sur la base de nos vérifications, les problèmes connus mentionnés n’ont pas d’impact sur notre infrastructure’, assure ledit SPF.

La Défense préoccupée

Théâtre d’attaques incessantes, le cyberespace constitue depuis des années un champ de bataille à part entière. Le gouvernement De Croo s’y dit sensible puisque l’exécutif fédéral a pour ‘ambition de faire de la Belgique un des leaders européens’ en matière de cybersécurité. La ministre de la Défense a d’ailleurs pour grand axe de sa politique le développement d’une composante cyber, au même titre que les composantes Terre, Aire, Marine et Médicale.

Requérant un état des lieux récent à propos de la cyberattaque impliquant Orion, Business AM a reçu confirmation selon laquelle l’armée belge était bien utilisatrice de solutions IT fournies par SolarWinds.

‘Sur bases des informations et de l’expertise disponible au sein de la Direction Cyber des renseignements généraux, nous avons pu évaluer le risque pour notre organisation. L’impact est limité car nous n’utilisons pas ces produits pour nos réseaux principaux connectés’, nous indique la Défense, sans vouloir détailler davantage les tenants et aboutissants.

Les spécialistes IT surveillent évidemment les réseaux de l’armée en permanence afin de détecter les opérations de cyberespionnage. La Défense se dit à même d’apporter des réponses rapides et proactives à ces possibles intrusions, grâce aux partenariats avec l’industrie de la sécurité informatique et le reste des membres de l’OTAN. La Belgique dispose également de plateformes de collaboration et de coordination pour la menace informatique, au sein desquelles sont partagées les données pertinentes pour la détection et la protection des infrastructures. Malgré tout, cette cyberattaque-ci semble inquiéter plus que d’autres.

‘Le hack massif de la plateforme Orion du prestataire SolarWinds est une préoccupation importante pour la Défense. Cette opération complexe de cyberespionnage s’inscrit dans une tendance actuelle de compromissions de chaine d’approvisionnement logiciel’, souligne la Défense.

Même si ces cyberattaques ne relèvent pas d’une technique récente, l’armée belge en observe la recrudescence ces derniers temps.

‘Elles revêtent d’un intérêt particulier pour les attaquants, car elles permettent de possiblement compromettre un grand nombre de victimes, en passant inaperçu dans des mises à jour qui semblent saines. Les chaines d’approvisionnement logiciel sont difficiles à contrôler et protéger, tant les liens entre les produits sont nombreux et parfois peu documentés’, explique la Défense, insistant sur la nécessité de monitorer la situation et de ‘continuellement adapter notre réponse aux nouveaux éléments relatifs à cette opération’.

Notons enfin qu’en parallèle de l’opération SolarWinds, des dangers potentiels apparaissent inlassablement sur les radars informatiques de l’armée belge. Si tous les cas n’imposent pas d’interventions spécifiques, l’environnement numérique exerce une pression constante et exige des effectifs qualifiés en suffisance.

‘Pour cela, nous sommes toujours à la recherche de nouvelles expertises et de nouveaux talents afin de faire face à ces menaces complexes’, ponctue la Défense.

François Remy

Lire aussi :